Exercice Corrigé Sécurité réseau : FireWall (Parefeu) - virus

Questions :

1. Qu'est ce qu'un virus ?

2. Donnez les phases d'existence d'un virus

4. Donnez 5 exemples de logiciels anti-virus, en spécifiant gratuit ou payant.

5. Quelles sont les autres menaces ?

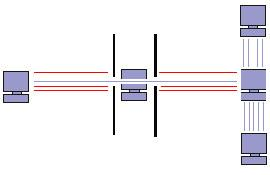

6. A quoi correspond ce schéma ? Expliquez le mode de fonctionnement.

2. Donnez les phases d'existence d'un virus

4. Donnez 5 exemples de logiciels anti-virus, en spécifiant gratuit ou payant.

5. Quelles sont les autres menaces ?

6. A quoi correspond ce schéma ? Expliquez le mode de fonctionnement.

7. Q'est ce qu'un cheval de Troie ? Donner ses caractéristiques (ce qu'il fait)

8. raconter l'anecdote du cheval de Troie

9. Comment se protéger d'un cheval de Troie ?

10. Qu'est ce qu'un Teraflop ? Donnez sa valeur

11. Commentez cet arti e ci-après en expliquant le mécanisme d'infection

Un cheval de Troie exploite le 'rootkit' de Sony

Sophos, Symantec et F-Secure tirent la sonnette d'alarme

L'affaire de la protection logicielle des CD de Sony, qui s'apparente à un 'rootkit', commence à prendre une dimension inquiétante. Après avoir été mise à jour par des chercheurs, une faille dans le rootkit qui faitant scandale, est aujourd'hui exploitée par des créateurs de virus.

Baptisés Breplibot.c ou Stinx-E selon les éditeurs de sécurit il s'agit d'un cheval de Troie véhiculé par courriel. Le courrier, intitulé "Photo approval", contient un fichier joint.

Evidemment, s'il est exécuté, il se camoufle dans le système (en se copiant lui-même dans un fichier appelé $sys$drv.exe) ; il exploite le système de gestion des droits numériques employé par Sony BMG et ouvre une porte-arrière ('back-door') en faisant tomber le pare-feu ('firewall') de l' ilisateur PC sous W indows. Voila le PC ouvert aux quatre vents. Bien qu'actuellement peu répandu sur Internet, ce cheval de Troie pourrait néanmoins infliger des dommages en permettant un accès distant aux PC contaminés par ses soins. Rappelons que le logiciel de Sony BMG est à l' gine d'une plainte collective en justice en Californie déposée la semaine dernière, les consommateurs se plaignant de ne pas avoir été informés par Sony de l'installation d'un logiciel directement à la racine du système d'exploitation de leur ordinateur, ni des risques encourus en cherchant à le désinstaller."Malgré ses bonnes intentions d'enrayer le piratage de musique, la protection anticopie de Sony a ouvert une faille qui est actuellement exploitée par des pirates informatiques et des virus", commente Annie Gay, directeur général de Sophos France et Europe du Sud."Nous ne serions pas étonnés que d'autres auteurs de logiciels malveillants essayent de profiter de cette lacune de sécurité". La M ajor Sony BM G a publié sur son site internet un correctif logiciel qui débarrasse les PC de l' ément caché qui fait partie du logiciel anticopie sans que la protection anticopie soit pour autant désactivée. M ais face au scandale, la M ajor a finalement annoncé qu'elle ne fabriquera plus de CD utilisant son logiciel anticopie."Par mesure de précaution, Sony BMG suspend temporairement la fabrication de CD contenant la technologie XCP", a annoncé le label ce vendredi dans un communiqué."Nous avons également l'intention de réexaminer tous les

aspects de notre stratégie de protection de contenu pour nous assurer qu'elle continue à répondre aux exigences de sécurité et à des critères de facilité d'utilisation pour le consommateur", a précisé Sony BMG.

----------------------------------------------------------------------------------------------------

Correction

----------------------------------------------------------------------------------------------------

-1-

C'est un programme auto-reproducteur capable de se propager de façon autonome. Il causera des dégâts dans le système qu'il a infecté.

-2-

Infection : le virus infecte le système cible.

Contamination : il se duplique et infecte d'autres cibles sans perturber le fonctionnement du système.

Destruction : il entre en activité et produites effets pour lesquels il a été programmé.

Infection : le virus infecte le système cible.

Contamination : il se duplique et infecte d'autres cibles sans perturber le fonctionnement du système.

Destruction : il entre en activité et produites effets pour lesquels il a été programmé.

-3-

GRATUITS :

GRATUITS :

- Antivir

- Avast

- Bitdefender

- eTrust EZ Armor

PAYANTS :

- F-Secure Anti-Virus

- ActualResearch RegFreeze

- Spyshooter

- FlowProtector 2006

- F-Secure Internet Security

- AVG Anti-virus + Pare-Feu

- Multi Virus Cleaner

- PC Security Test 2005

- Spy Sweeper

- Avast

- Bitdefender

- eTrust EZ Armor

PAYANTS :

- F-Secure Anti-Virus

- ActualResearch RegFreeze

- Spyshooter

- FlowProtector 2006

- F-Secure Internet Security

- AVG Anti-virus + Pare-Feu

- Multi Virus Cleaner

- PC Security Test 2005

- Spy Sweeper

-4-

- Les chevaux de Troie

- Les vers

- Les Spywares

-5-

- Un Firewall.

- C‘est un programme qui filtre les communications entrant et sortant de votre machine.

- Il peut être logiciel ou matériel (intégré dans un routeur)

- Le principe est d'autoriser certains ports de communication, et de bloquer ceux qui ne sont pas désirés. Ceci évite des infections par des ports non autorisés.

-6-

Un cheval de Troie est un programme qui est habituellement déguisé en programme innocent.

Il pourrait causer des dégâts, compromettre la sécurit être ennuyeux et faire encore tout un tas d'autres choses. Souvent, ils peuvent combiner certains ou tous ces attributs. Ils peuvent être transportés par des virus, mais il est important de réaliser qu'un cheval de Troie n'est pas un virus.

Un cheval de Troie peut par exemple

Les chevaux de Troie ou troyens sont basés sur une anecdote historique qui s'est déroulé il y a bien longtemps.

C'est l'histoire ancestrale du "cheval de Troie". Les Grecs effectuaient le siège de la vile de Troie et n'arrivaient pas à faire plier la ville assiégée. Les assaillants eurent l'idée de construire un énorme cheval de bois et de l'offrir aux Troyens.

Ceux-ci prirent le cheval de bois pour un cadeau des Dieux et l’accueillirent à l'intérieur de leur ville Cependant, e cheval était rempli de soldats qui s'empressèrent d'en sortir à la tombée de la nuit, alors que la ville entière était endormie ...

Cette ruse permise aux Grecs de pénétrer dans la ville et de gagner la bataille

Un cheval de Troie est un programme qui est habituellement déguisé en programme innocent.

Il pourrait causer des dégâts, compromettre la sécurit être ennuyeux et faire encore tout un tas d'autres choses. Souvent, ils peuvent combiner certains ou tous ces attributs. Ils peuvent être transportés par des virus, mais il est important de réaliser qu'un cheval de Troie n'est pas un virus.

Un cheval de Troie peut par exemple

- voler des mots de passe ;

- copier des données sensibles ;

- exécuter tout autre action nuisible ;

- etc.

-7-

Les chevaux de Troie ou troyens sont basés sur une anecdote historique qui s'est déroulé il y a bien longtemps.

C'est l'histoire ancestrale du "cheval de Troie". Les Grecs effectuaient le siège de la vile de Troie et n'arrivaient pas à faire plier la ville assiégée. Les assaillants eurent l'idée de construire un énorme cheval de bois et de l'offrir aux Troyens.

Ceux-ci prirent le cheval de bois pour un cadeau des Dieux et l’accueillirent à l'intérieur de leur ville Cependant, e cheval était rempli de soldats qui s'empressèrent d'en sortir à la tombée de la nuit, alors que la ville entière était endormie ...

Cette ruse permise aux Grecs de pénétrer dans la ville et de gagner la bataille

-8-

Pour se protéger de ce genre d'intrusion, il suffit d'installation un firewall.

Pour se protéger de ce genre d'intrusion, il suffit d'installation un firewall.

-9-

Le teraflop est une unité mesurant la puissance de calcul d'un ordinateur. 1 Teraflop correspond à 1000 miliards d'opération en virgule flottante.

Le teraflop est une unité mesurant la puissance de calcul d'un ordinateur. 1 Teraflop correspond à 1000 miliards d'opération en virgule flottante.

-10-

- Le Rootkit est un programme qui s'installe à la racine d'un système et fonctionne en arrière plan

- Il surveille les communications, repère les programmes qui s'installent, espionne le comportement de l’utilisateur du poste.

- Le cheval chargé exploite les possibilités de ce Rootkit et ouvre des portes dans le firewall

- Cette porte ouverte est exploitée par des hackers

J'ai beaucoup adoré :)

RépondreSupprimer